|

防治指南 电脑管家已全面防御Petya勒索病毒,安装管家的用户请放心,电脑是安全的。 【普通用户】 一、下载“勒索病毒离线版免疫工具” 1、在另一台无重要文档的电脑上下载电脑管家的“勒索病毒离线版免疫工具”(简称“免疫工具”) 2、将“免疫工具”拷贝至安全的U盘或移动硬盘 免疫工具所支持的系统

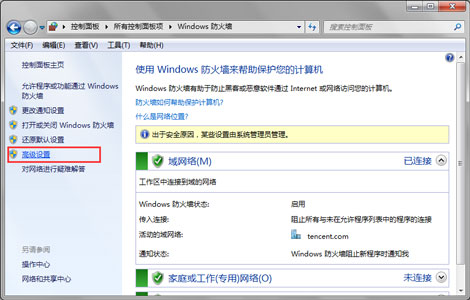

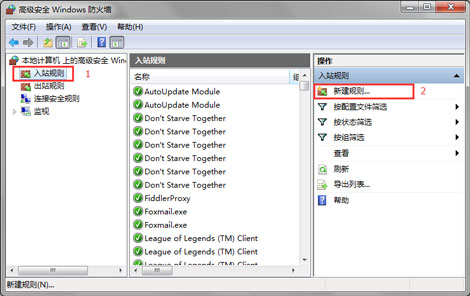

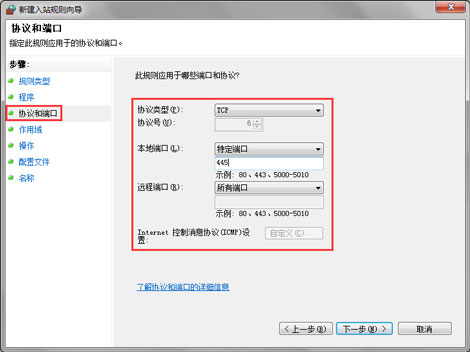

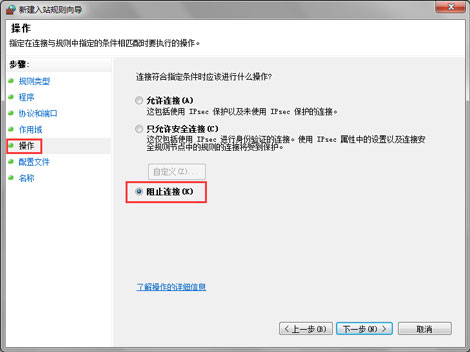

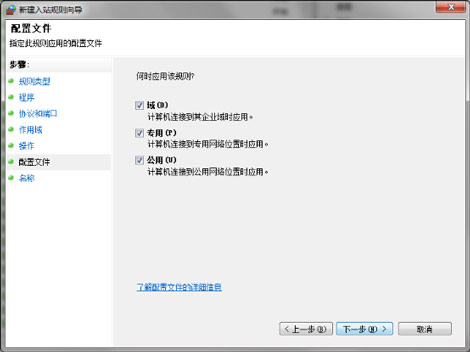

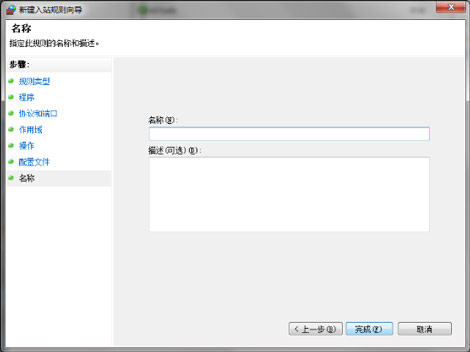

二、断网备份重要文档 1、若电脑插了网线,则先拔掉网线;若电脑通过路由器连接wifi,则先关闭路由器。 2、将电脑中的重要文档拷贝或移动至安全的硬盘或U盘。 三、运行免疫工具,修复漏洞 1、拷贝U盘或移动硬盘里的“勒索病毒离线版免疫工具”到电脑。 2、双击运行,开始修复漏洞。 3、稍等片刻,等待漏洞修复完,重启电脑,就可以正常上网了。 四、开启实时防护和文档守护者工具,预防变种攻击 1、下载电脑管家最新版,保持实时防护状态开启(默认已开启)。 2、打开电脑管家的文档守护者工具,自动备份重要文档。 【管理员用户】 一、禁止接入层交换机PC网段之间135、139、445三个端口访问 手动关闭445端口操作教程 建议先断网,再关闭端口,关闭端口后可以联网下载补丁或修复工具 第一步:开始菜单-打开控制面板中的Windows防火墙,并保证防火墙处于启用状态  第二步:打开防火墙的高级设置  第三步:在“入站规则”中新建一条规则,选择【自定义】  第四步:左侧选择【协议和端口】并在本地端口号选择445,其他设置如图所示,【操作】选择阻止连接,完成生成即可   第五步:继续下一步,最后随意填个名称,点击完成就可以了   二、要求所有员工按照前文1-4步修复漏洞 三、你可以用“管理员助手”确认员工电脑漏洞是否修复 命令行:MS_17_010_Scan.exe 192.168.164.128

|

sExec 遠端執行工具,以 APT ( 目標式 ) 攻擊手法入侵企業,一旦入侵成功,將可潛伏於企業內部網路中並感染控制企業內部重要伺服器,進一步發動勒索病毒攻擊,對企業內部機密資料進行加密勒索,以達到牟利之目的。

sExec 遠端執行工具,以 APT ( 目標式 ) 攻擊手法入侵企業,一旦入侵成功,將可潛伏於企業內部網路中並感染控制企業內部重要伺服器,進一步發動勒索病毒攻擊,對企業內部機密資料進行加密勒索,以達到牟利之目的。付吕剑武 发表于 2017-6-28 22:39

这样的病毒如果能攻击手机,感觉非常可怕。

发表评论